¿Qué es Exegol?

Exegol es un entorno integral de ciberseguridad diseñado por expertos en seguridad ofensiva para hackers y su comunidad. Soluciona los problemas comunes de las distribuciones de seguridad tradicionales al proporcionar un conjunto de herramientas modular y confiable, diseñado específicamente para este campo.

¿Alguna vez has tenido dificultades para mantener tu distribución funcionando correctamente después de unos meses? ¿Has perdido horas instalando y configurando herramientas en lugar de dedicarte a la seguridad? ¿Te has sentido limitado por las herramientas obsoletas o deficientes de las distribuciones de seguridad tradicionales? ¿Te has sentido frustrado y limitado por el diseño monolítico de otras soluciones?

¿Qué aporta Exegol?

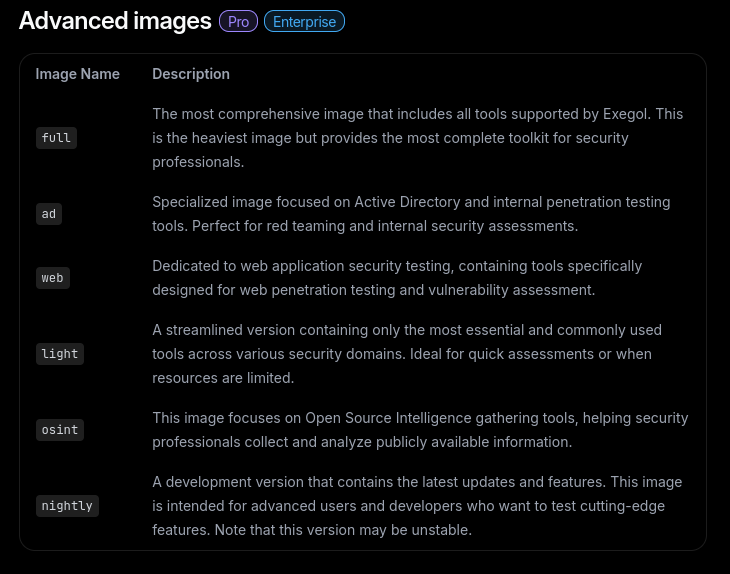

- Contenerización: Exegol ofrece imágenes (free, nightly, full, ad, osint, web, light…) donde cada una ya incluye un set de herramientas específico para ejercicios de RedTeam

- Automatización: Por ejemplo, lanzando:

exegol exec netexec -- [opciones de nxc]o, si has activado la imagen, directamentenxc smb 10.0.0.0/24, lanzas toda la suite NetExec. - Actualizaciones y reproducibilidad: Cambias de versión de Exegol y siempre cargas el mismo entorno.

Instalación

Requisitos previos

- Python3

- pipx

- Docker (Engine/OrbStack/Docker Desktop): para ejecutar los contenedores.

- Espacio en disco: al menos 50 GB libres

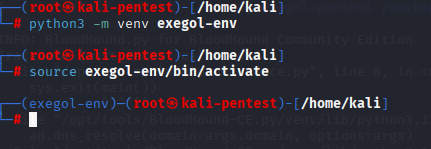

La instalación es sencilla; hay varias formas de instalarlo. En este ejemplo, primero crearemos un entorno seguro virtualizado.

python3 -m venv exegol-env

source exegol-env/bin/activate

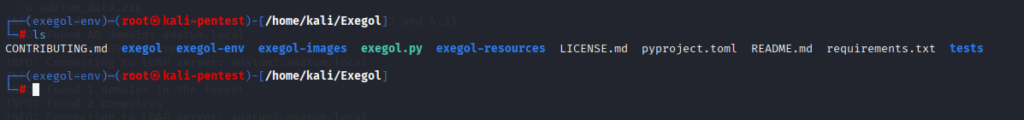

git clone https://github.com/ShutdownRepo/Exegol

cd Exegol

Instalaremos requirements dentro del entorno env, si no, no funcionará.

python3 -m pip install –user –requirement requirements.txt

Ahora lo que haremos será crear un alias y agregarlo en zshrc; esta parte es opcional, pero es recomendable para que persista en el terminal.

alias exegol.py=’sudo exegol.py’

echo “alias exegol=’sudo /home/kali/Exegol/exegol.py'” >> ~/.zshrc

source ~/.zshrc

Ahora podemos instalar las imágenes disponibles en los repositorios. Recientemente, la gente de Exegol ha creado una imagen Free que tiene todo lo necesario para empezar a usar el Framework. Lanzaremos el comando: Python3 exegol.py install y esperaremos que descargue todos los repositorios, esta operación llevará unos minutos.

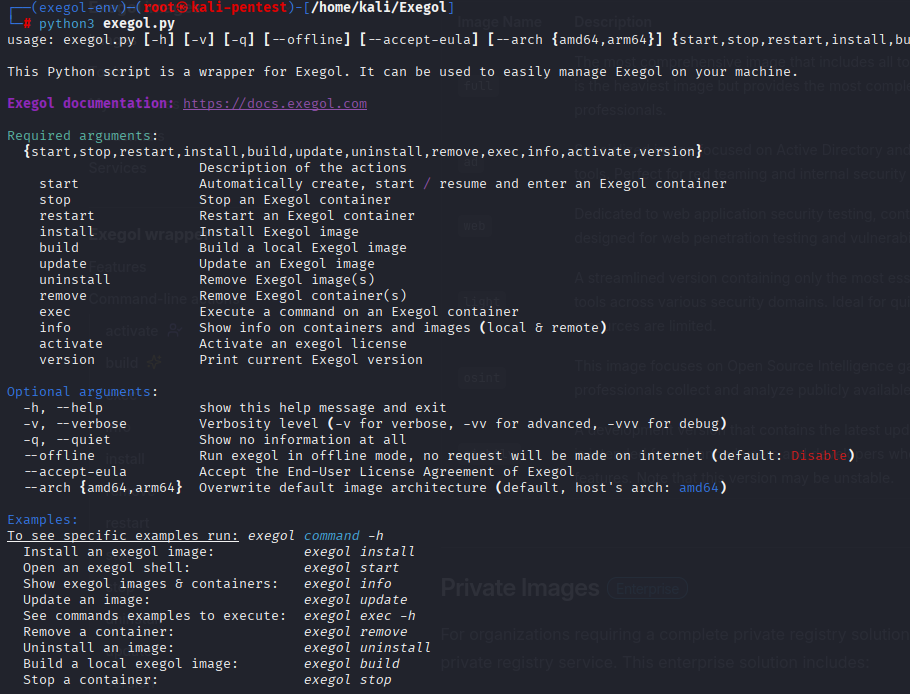

Una vez descargado todo, podemos proceder a ver de qué comandos disponemos de ayuda:

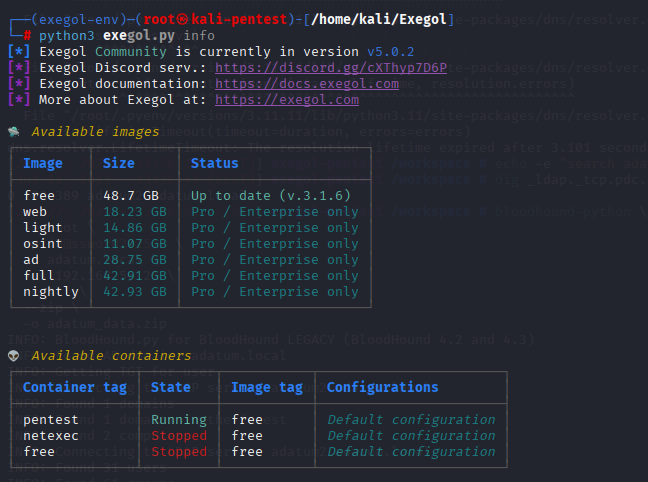

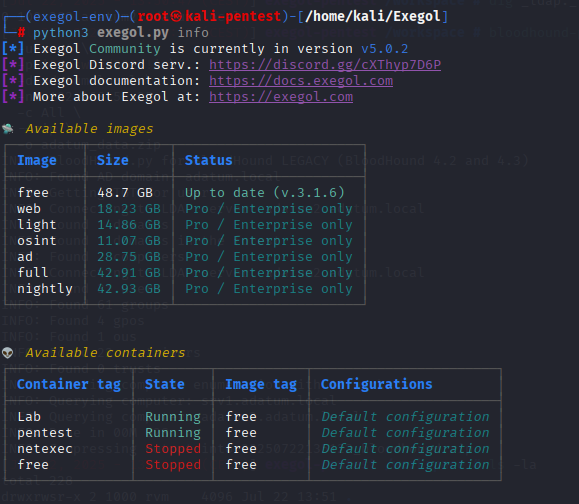

Con el comando info podemos ver las imágenes de las que disponemos y los contenedores que tenemos activos; en este ejemplo vemos que ya he creado el contenedor pentest y lo tengo levantado. También podemos ver que tenemos una imagen free y el resto de imágenes que son para la versión de pago.

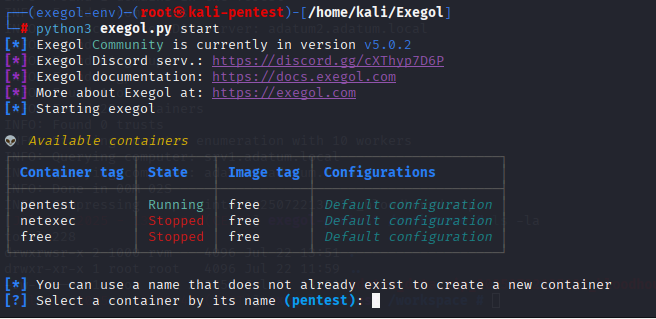

Vamos a ver cómo podemos crear un nuevo contenedor

Como podemos ver con el comando python3 exegol.py start, arranca el framework. En el ejemplo nos sitúa en el contenedor pentest que ya tenía creado y nos dice que para crear un nuevo contenedor pongamos un nombre diferente.

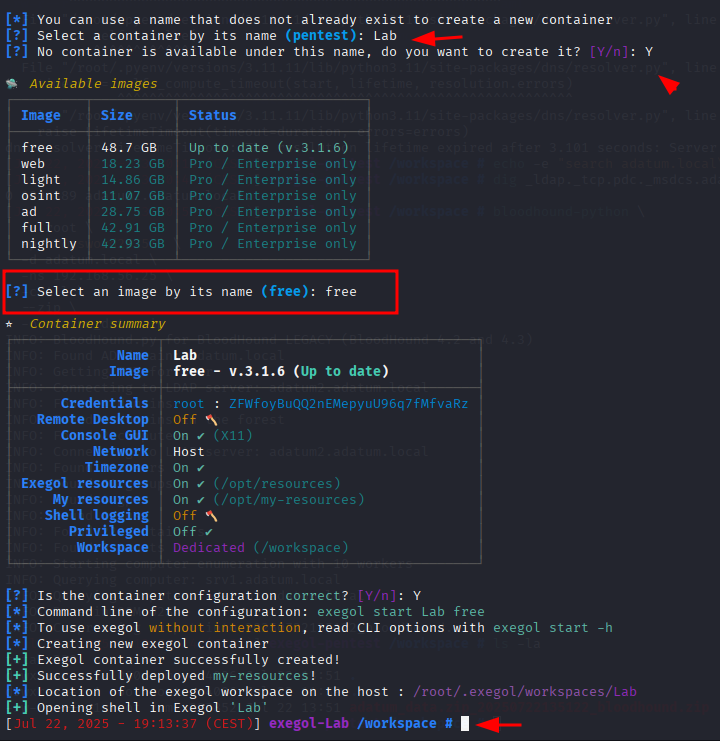

En la imagen podemos ver cómo nos ha creado el nuevo contenedor, llamado Lab, asignado a la imagen free, y nos ha creado el workspace correspondiente.

Si volvemos a lanzar el comando info, veremos que ahora tenemos dos contenedores levantados, el que acabamos de crear y el contenedor Pentest que ya lo tenía activo.

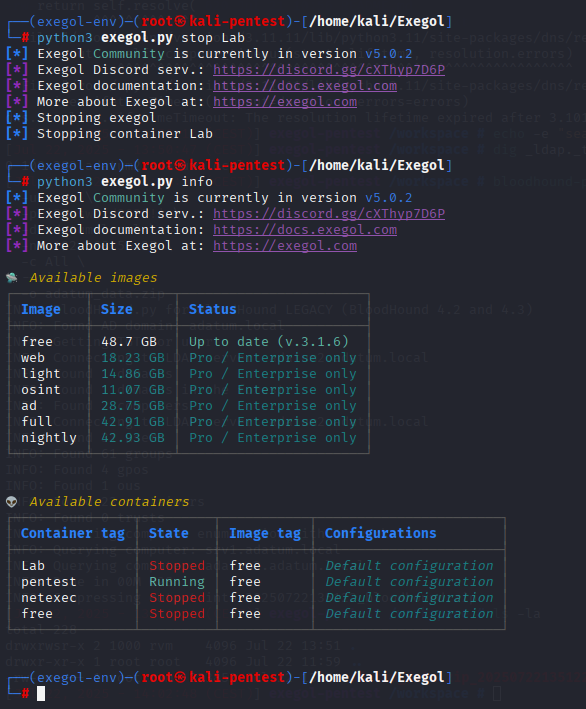

Para detener un contenedor, simplemente lanzamos el comando.

python3 exegol.py stop <Nombre del contenedor>

Y como vemos en la imagen, ahora solo tenemos activo el contenedor Pentest.

Ejecutando comandos

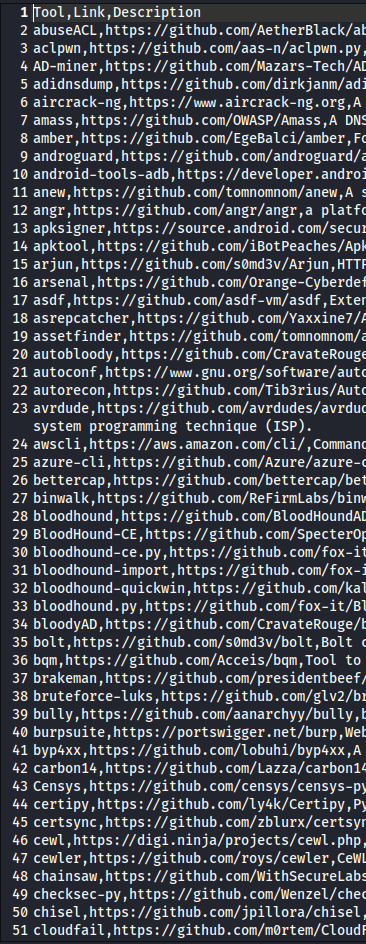

Ahora que ya sabemos cómo crear un contenedor y tener activo nuestro workspace vamos a ver algunos ejemplos de herramientas que podemos utilizar. En la página web oficial podemos descargarnos un archivo csv en el que se nos muestran todas las herramientas pre-instaladas disponibles.

https://docs.exegol.com/images/tools

Cómo podemos comprobar, la lista es espectacular.

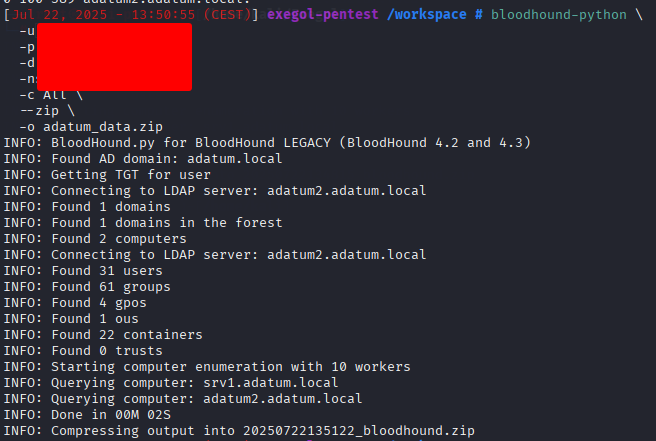

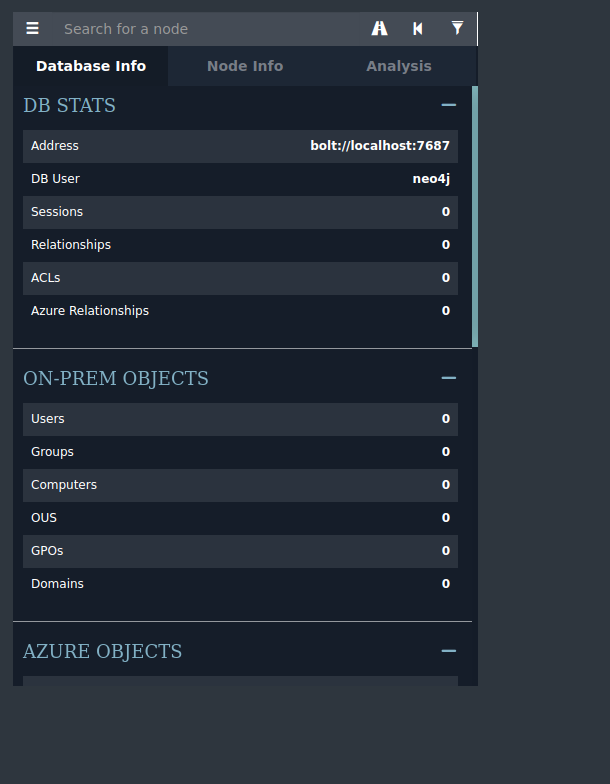

En el ejemplo lanzamos Bloodhound para generar los ficheros json.

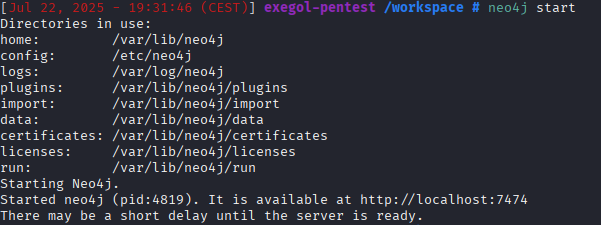

Arrancamos neo4j

Arrancamos Bloodhound y, de manera predeterminada, podremos entrar en la aplicación.

Si preferimos, podemos lanzar la versión Community.

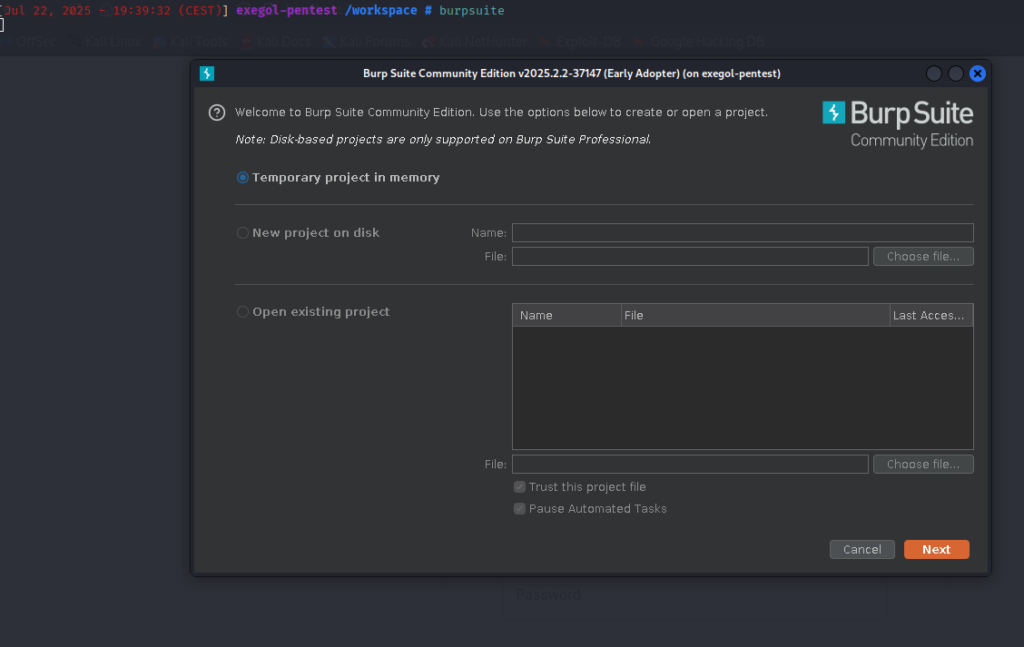

Otro ejemplo con la herramienta Burpsuite.

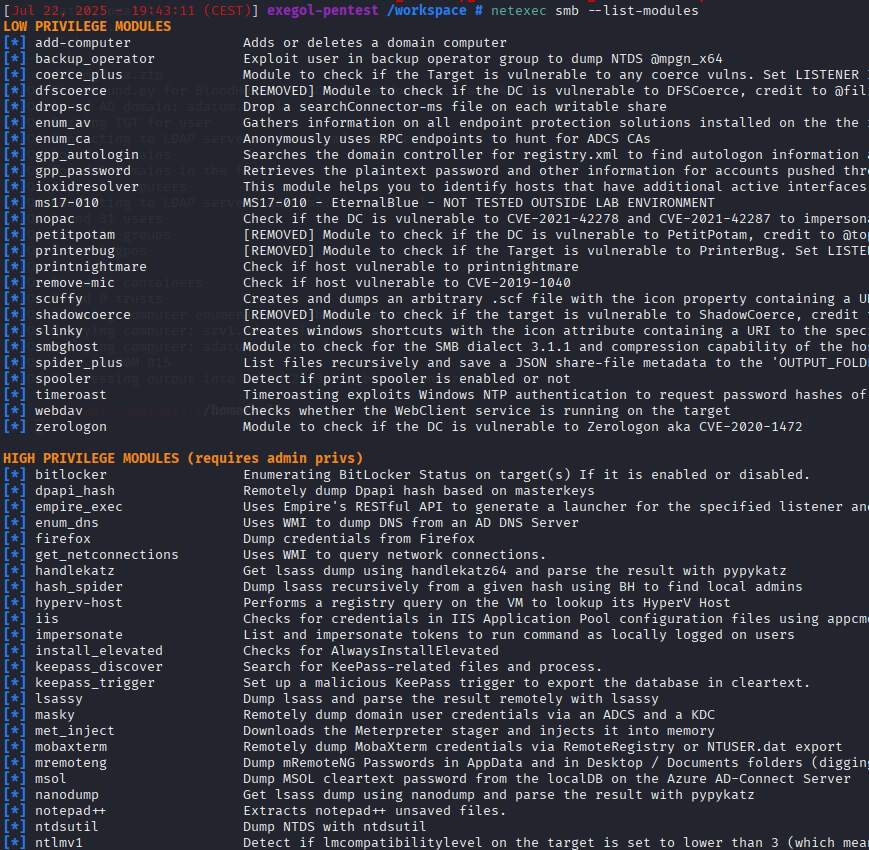

Y otro ejemplo más del comando netexec.

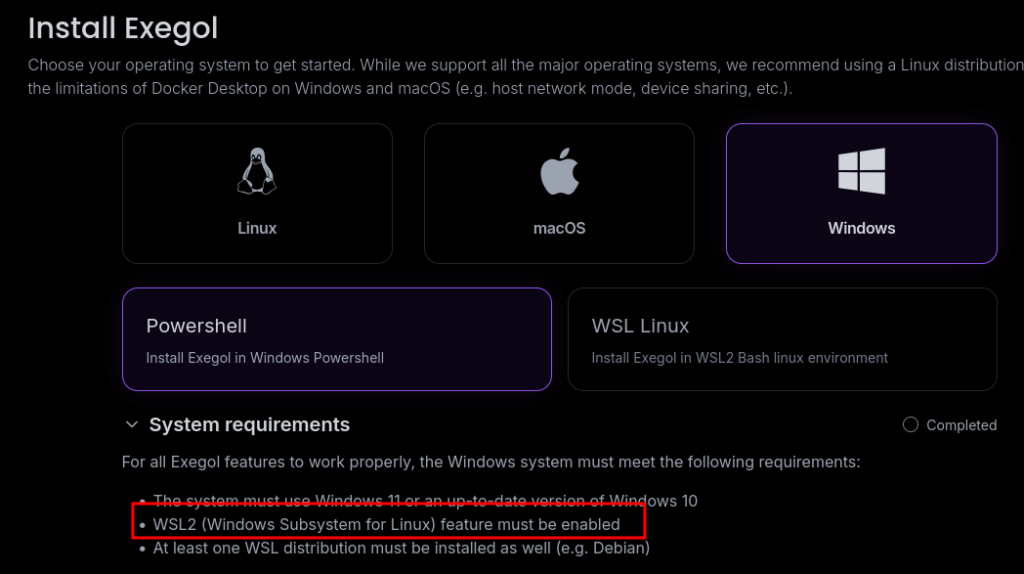

Además de esto, en la página web oficial se indica que hay una versión que corre bajo Windows, que aún no hemos podido probar.